Распределенная гибридная система автоматического обнаружения сетевых атак на основе нечеткой логики

М.Д.Крикун (аспирант МФТИ)

Ведущие эксперты в области сетевой безопасности называют системы обнаружения вторжений (Intrusion Detection System - IDS) одним из важнейших

средств идентификации сетевых атак [1].

IDS – это система, позволяющая обнаруживать атаки на сеть, т.е. злоумышленные действия, которые могут обойти существующую

в данной сети политику безопасности.

Проанализировав все основные мировые достижения в области автоматического обнаружения сетевых атак, существующие на настоящий

момент, можно выделить два основных класса технологий, на которых построены коммерческие и некоммерческие IDS:

- Signature-based: определяют атаки на основании выделения сигнатур сетевых атак, используя базы данных прошлых атак.

- Anomaly-based: выделяют необычные (относительно ранее наблюдаемых) процессы, происходящие в сети или на защищаемой ЭВМ, которые потенциально

могут являться атаками. Для выделения необычных процессов среди регулярной сетевой активности, используются экспертные системы. Они могут быть построены на основе

различных статистических методов, или искусственного интеллекта. Кратко рассмотрим преимущества и недостатки каждого из типов.

Преимущества и недостатки Signature-based IDS.

Преимущества:

- Известные атаки и их варианты определяются быстро и эффективно

- Сигнатуры атак могут быть созданы быстро

- Конечный пользователь IDS может создавать собственные сигнатуры

Недостатки:

- Система в принципе не способна обнаружить ранее не известные ей атаки

- Существует множество технологий обхода методики обнаружения атак по сигнатурам: Polymorphic shell code, Insertion, Exclusion, Fragmentation, TCP un-sync,

Low TTL, Max MTU, trust exploitation, и т.п.

- Для сохранения эффективности, необходимо оперативное обновление базы сигнатур атак

Преимущества и недостатки Anomaly-based IDS.

Преимущества:

- Возможность обнаружения новых типов атак, которые не способны обнаружить Signature-based IDS

- Большая свобода в выборе параметров и критериев, по которым определяется «аномальность»

Среди таких параметров:

- Характеристики протоколов (например, размер пакетов)

- Время

- Загрузка CPU

- Темп увеличения объема журнальных файлов

- Любые другие критерии, для которых может быть обнаружено отличие от обычного состояния

- Взаимосвязи между различными критериями

- При обработке данных можно применять математический аппарат

- Можно быстро определять новое оборудование, появившееся в сети, или изменения конфигурации сети

- Нет сигнатур и проблем, связанных с ними (создание, обновление базы сигнатур и т.п.)

Недостатки:

- "Аномальность" – это нечёткое понятие: граница между "нормальными" и "аномальными" процессами размыта, что вызывает ряд проблем реализации

- С одной стороны, склонность к «ложным тревогам»

- С другой стороны, возможность пропустить действительно аномальный процесс

- Теоретическая возможность обойти Anomaly-based IDS, используя знания о принципах её работы и конфигурации.

Обеспечение максимальной степени защиты сети, возможно только при использовании гибридной IDS, в которой оба подхода интегрированы.

Следует учитывать, что всегда имеется временное окно уязвимости между временем изобретения новой атаки, обладающей определенной сигнатурой,

и моментом появления этой сигнатуры в общедоступных базах данных. Актуальной фундаментальной задачей в области автоматического обнаружения атак, является разработка

технологии гибридной IDS, чему и посвящен данный проект.

Основной задачей данной работы является интеграция технологий обнаружения атак signature-based и anomaly-based в рамках одной гибридной IDS,

что позволяет совместить преимущества обоих типов в одной системе.

Важной особенностью разрабатываемой системы является использование распределённой архитектуры, построенной на автономных агентах [2].

Помимо повышения надёжности и масштабируемости системы, такой подход позволяет эффективно определять распределённые сетевые атаки, которые невозможно обнаружить,

анализируя процессы только в одной точке сети, а также в некоторых случаях локализации источника атаки.

На настоящее время завершён первый этап разработки гибридной распределённой IDS на основе нечёткой логики, в рамках

которого получены следующие результаты:

- Разработана технология интеграции подходов Signature-based и Anomaly-based в рамках одной системы. Ядро Signature-based - подсистемы

будет реализовано на основе открытых исходных текстов одной из лучших некоммерческих Signature-based систем "Snort" (www.snort.org).

- Исследована возможность создания «Signature Agent» на основе исходных текстов IDS «Snort».

- Созданы прототипы компонентов системы «Fuzzy Analyzer Engine» и «ICMP Agent» на основе пакета Fuzzy Logic ToolBox, входящего в систему Matlab.

- Разработана архитектура IDS на основе концепции автономных агентов:

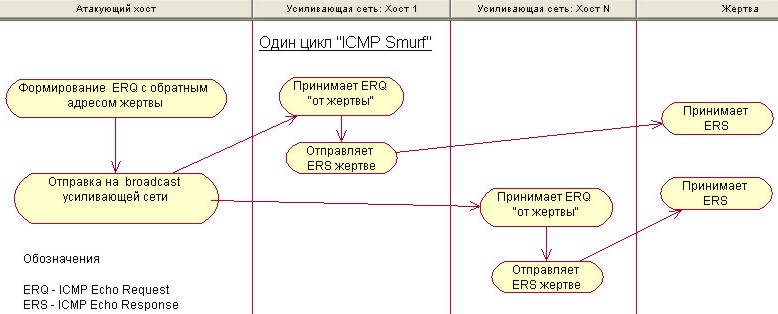

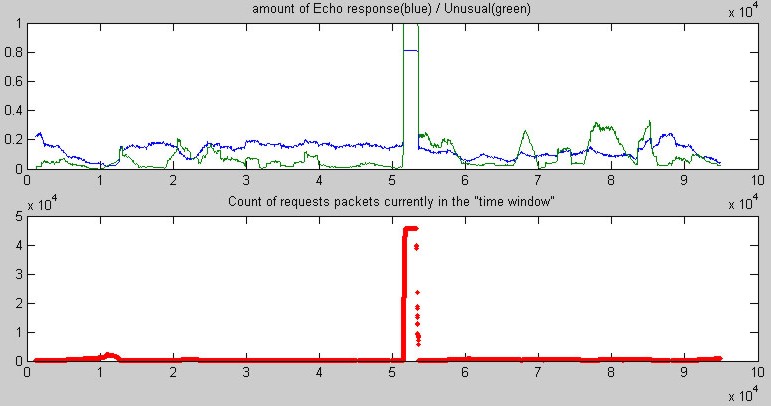

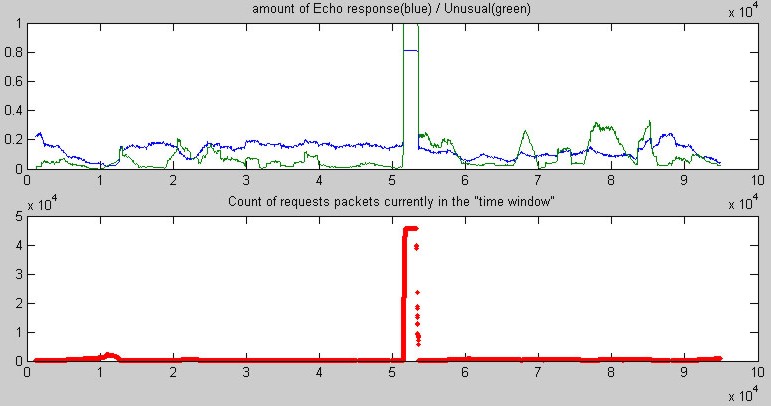

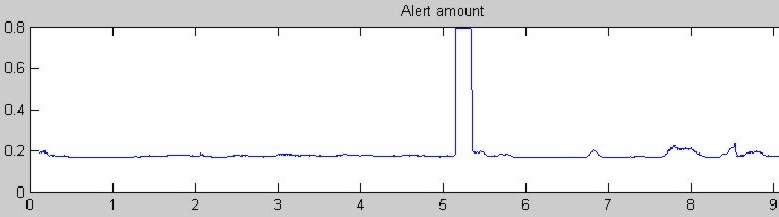

- Исследована эффективность обнаружения тестовой DDoS-атаки ICMP-шторм при помощи сбора данных об атаке сниффером, загрузке данных в Matlab, их обработке прототипами компонентов

системы «ICMP Agent» и «Fuzzy Analyzer Engine»

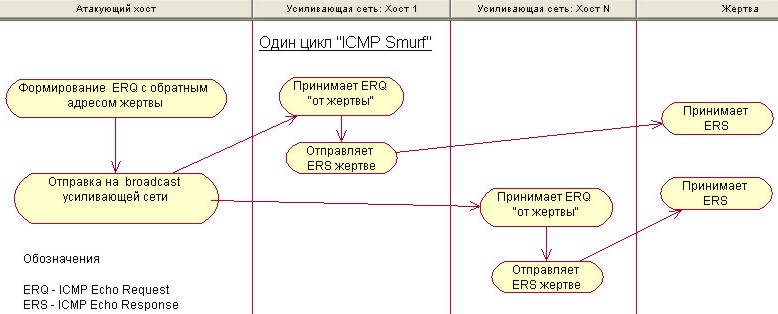

Схема атаки

Рис. 1.

Предварительный анализ трафика в момент атаки

Рис. 2.

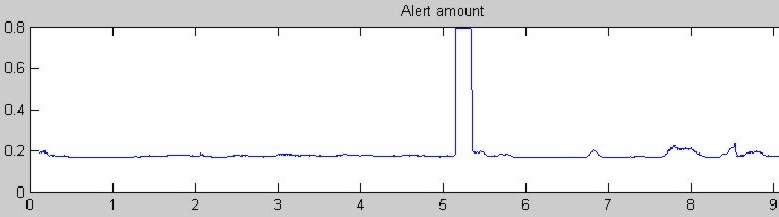

Результат – атака устойчиво обнаружена.

Рис. 3.

Литература

- 1. John E. Dickerson and Julie A. Dickerson "Fuzzy Network Profiling for Intrusion Detection", Iowa State University. September, 2001

- Zamboni D, "An Architecture for Intrusion Detection using Autonomous Agents," COAST Technical Report 98/05, COAST Laboratory. Purdue University. June 11, 1998

|