| ||||||||||||||||||||||

|

|

| ||||||||||||||||||||

|

|

| ||||||||||||||||||||

|

|

| ||||||||||||||||||||

|

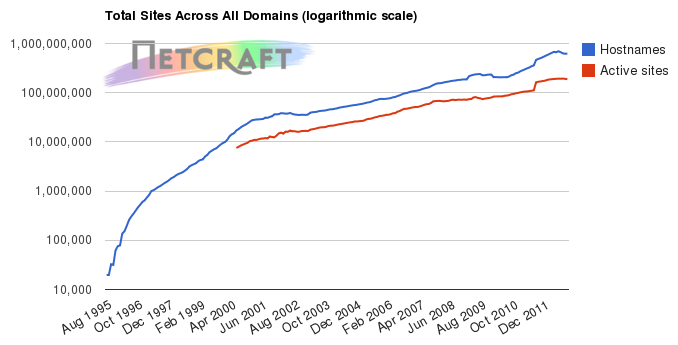

ИТ в 2012 и прогнозы Сорок пять лет назад были заложены основы Интернет, который поменял более чем на порядок одну из важнейших переменных, определяющих темп научно-технического прогресса – задержку с момента возникновения новой идеи или выявления научного факта до ознакомления с этим всех заинтересованных лиц. Число объектов в Интернет продолжает увеличиваться, на рис. 1 показана эволюция числа WEB-сайтов со временем. Полное число Интернет-объектов сегодня превысило 4 млрд. К 2015 году ожидается, что число подключенных к сети устройств достигнет 15 млрд (по 7 устройств на каждого жителя США).  Рис.1. Число WEB-сайтов на начало октября 2012 года На одного человека приходится ~1-3-7 Интернет объектов. В 2012 году расходы в сфере ИТ вырастут по сравнению с 2011 годом на 7% и достигнут 1,8 триллиона долларов. Полный объем данных увеличится до 2,7 зеттабайт (+48% по отношению к 2011 году). 90% этих данных будут неструктурированными (видео, изображения и WEB). Объем данных к 2020 года увеличится 50 раз и достигнет 40 ZB. Только 15% компаний способны эффективно использовать данные. Предполагается, что такая ситуация сохранится до 2015 года. К 2016 году до 50% компаний будут хранить свою чувствительную информацию в облаке. Ожидается, что стоимость определения генома отдельного человека будет стоить порядка 100$ и это добавит к содержимому медицинской карты еще несколько гигабайт. Ожидается, что к 2020 году память будет стоить 0,5$ за терабайт. В год будет генерироваться в 200 раз больше данных, чем в 2008 году. В 2000 полный трафик Интернет составлял более 1 экзабайта, а в 2010 достиг 256 экзабайт, что соответствует темпу роста в 70 % в год. Доклад Gardner за 2011 год утверждает, что 40% бизнес-трафика в США не имеет никакого отношения к бизнесу. Чтобы сохранить существующий стиль жизни к 2020 году человечеству потребуется еще одна планета! (а к 2050 - 5 планет). iPhone 4 в процессе изготовления, транспортировке, использовании и утилизации добавляет в атмосферу 45 кг CO2 Когда Китай и Индия достигнут того же уровня потребления как и развитые страны, то человечеству потребуется 5 планет, таких как Земля (исследование шведских ученых (Getting Green IT). Потребуется в 5 раз больше деревьев для бумаги, в 5 раз больше горючего, в 5 раз больше сельскохозяйственных земель, в 5 раз больше руды для стали и т.д. Предполагается, что это случится к 2050 году. Чтобы решить возникающие проблемы предлагается широко внедрять планшеты вместо традиционных PC, облачные технологии, рециркуляцию расходуемых материалов и т.д. Если совсем недавно объемы данных измерялись мегабайтами и гигабайтами, то теперь речь идет о терабайтах и петабайтах. 89% учреждений к 2020 году будут следовать мобильному стилю организации работ. Структуры в США адаптируются к мобильному стилю быстрее (90% уже используют этот стиль), далее следует Китай - 85%, Бразилия - 81%, и Индия - 77%. В Европе Великобретания - 72%, а также Франция и Германия по 71%. Другой уже сформировавшейся тенденцией является удаленная работа (работа дома, в пути, из аэропорта, кафе и т.д.).

Предполагается, что к 2020 сотрудники для доступа к корпоративным данным будут использовать до 4 устройств, а количество рабочих мест в офисе из расчета на одного сотрудника приблизится к 0,5. Но можно ли утверждать, что информация, содержащаяся в 1Гигабайте единиц в 1000 раз больше мегабайта единиц? Возможно, если бы был найден объективный показатель количества информации, проблема присвоения нобелевских премий стала тривиальной. Количественный рост объемов и потоков данных привел к проблеме нахождения нужной информации в хранилищах и выделения ее в потоках. Весь окружающий нас мир - это информация, и мы слишком мало о нем знаем. Например, если бы мы всегда знали состав газа во всех наших жилищах, не было бы такого количества сообщений о взрывах домов из-за утечки газа и жертвах людей. В обиход введен термин "технологии больших объемов данных" (Big data technologies). Это новое поколение технологий и архитектур, разработанных для эффективного извлечения нужной информации из гигантских объемов данных, относящихся к различным типам. Big data - это данные, которые превосходят возможности обычных систем баз данных. Чтобы получить то, что нужно, приходится использовать какие-то альтернативные методы обработки. На работу с информацией в мире тратится 1,1 трлн. долларов США. 42% всех корпоративных данных оказываются задублированными, съедая ресурсы компании. Для решения этой проблемы (big data) разработана специальная разновидность баз данных NoSQL (http://www.nosql-database.org). Технология NoSQL не предназначена заменить реляционные базы данных, скорее она помогает решить проблемы, когда объем данных становится слишком велик. NoSQL часто использует кластеры недорогих стандартных серверов. Это решение позволяет понизить стоимость на гигабайт в секунду в несколько раз. Cisco Systems предсказывает, что глобальный IP-трафик увеличится к 2013 году в пять раз. Не следует думать, что большие объемы данных - это то, с чем имеет дело Google или Facebook. На рис. 2. показано распределение объемов данных по областям применения  Рис.2. Распределение объемов данных по областям применения в промышленном секторе Discrete manufacturing - фирмы работающие в цифровом секторе. На рисунке представлены данные по компаниям, которые имеют, по крайней мере, 100 терабайт записанных данных.  Рис. 3. Географическое распределение хранящихся данных Из рисунка 3 видно, что на территории РФ серьезных объемов данных нет (или про них ничего не известно). Лидер по объемам данных - США, далее следует Европа, Япония и Китай. Предполагается, что действие закона Мура (удвоение плотности элементов ИС каждые полтора года) прекратится к 2020 году. В 2000г, программы в автомобиле имели до миллиона строк кодов, к 2010 это число возросло в 100 раз, ожидается, что в 2020 программы в автомобиле будут содержать 10 миллиардов строк кода. Мобильные средства10 мобильных и беспроводных технологий, которые будут развиваться ближайшие 4 года (до 2015 года).

.  Рис. 4. Прогноз развития беспроводных технологий до 2015 года Мобильные телефоны к 2020 году будут обладать вычислительной мощностью современного персонального компьютера. Каждые четыре года объемы доступной памяти увеличиваются в 10 раз. Новые ИТ-технологииВ последние два года появились сообщения о внедрении техники OpenFlow (сетевая технология нового поколения), Bitcoin (новая платежная система), NFC, управление голосом, многопортовые приложения и т.д. Для Fiber Channel предельное быстродействие в 1 Гбит/c (1988) несколько раз повышалось и в конце концов (осень 2011г) достигло 16 Гбит/c. Компания CISCO поддерживает версию 16 Гбит/с FCoE (Fiber Channel over Ethernet). Планируется разработка варианта на 32 Гбит/c, а в перспективе (к 2024 г) и 512 Гбит/c. Меняется архитектура вычислительных и информационных центров. Оперативная память может быть размещена распределенно и доступ к отдельным блокам в этом случае осуществляется через 10GE или 16-гигабитный Fiber Channel. Память на жестких дисках дополняется SSD, повышающими быстродействие в десятки раз Интерфейс мозг-компьютерВ последние годы появляется все больше сообщений о разработках интерфейса между человеческим мозгом и компьютером. Cм. Brain-Computer Interfaces for Communication and Control. Такие интерфейсы пытаются использовать для управления протезами конечностей человека и даже для восстановления зрения. Но этот интерфейс может найти применение и в системах управления, где выполнение той или иной операции может быть инициировано мыслью человека. Первые сообщения о BCI относятся к 1970-ым годам (Jacques Vidal of the University of California).. Электрические сигналы, генерируемые мозгом (электроэнцефалограмма), считываются усиливаются, фильтруются, анализируются и используются для целей управления. Названные выше операции выполняются BCI (Brain-computer interfaces). Базовая схема интерфейса представлена на рис. 5. Интерфейс содержит блок сбора и обработки данных (верхний левый угол) и программу анализа и выработки исполнительных команд (верх справа). В процессе обработки осуществляется спектральный анализ сигналов.  Рис. 5. Структура BCI-интерфейса Сигналы мозга можно получать с помощью электродов, установленных на коже головы. Хотя в этом случае электроды и мозг разделяют кости черепа и скальп, получаемые сигналы оказываются детектируемыми. Разумеется, эти электроды воспринимают сигналы не только мозга, но и, например, наводки силовой сети переменного тока. 3D-печатьПолучение 3D-копий с помощью современных компьютеризированных средств давно не новость. 3D-печать относительно новая технология, при которой используется мощный лазер, сплавляющий частицы микропорошка, образуя слой за слоем объемный объект (эти данные взяты из статьи журнала New Scientist (3D printing: The world's first printed plane, 01 августа 2011, Paul Marks) . Толщина слоя составляет около 100 микрон. Для сплавления микрочастиц, например, титана может использоваться не только лазер, но и пучок электронов. Таким образом, можно достичь большей прочности. Главной особенностью 3D-печати является возможность получения любых объемных объектов из самых разных материалов. По существу это новая технология производства изделий произвольной формы. Исходная заготовка может быть выполнена из полиамидного пластика. По этой технологии могут, например, изготовляться корпуса беспилотных самолетов (UAV). В Великобритании эта технология поставлена на коммерческие рельсы. Твердотельная памятьТрадиционные системы памяти большого объема базируются в основном на жестких дисках, которые могут вращаться со скоростью 15000 оборотов в минуту. Это накладывает определенные ограничения на время доступа к данным. Альтернативой им могут со временем стать твердотельные системы памяти, например, SSD. Все мы уже привыкли работать с флэшками. У этих устройств время выборки может быть в 100 раз меньше, чем у HDD. Но SSD пока обеспечивают ограниченное число циклов записи-чтения (~10000), да и удельная стоимость SSD пока выше, чем у традиционных HD. Выпускается три разновидности SSD:

Microsoft прогнозирует, что в бизнесе ближайшие 5-10 лет laptop'ы будут замещены более удобными и легкими устройствами. Предполагается, что процессоры будут встроены в различные окружающие нас предметы. Изображение экрана будет проектироваться с помощью специальных очков непосредственно на глазное дно, а сенсорная клавиатура будет проектироваться на любые поверхности, которые окажутся под рукой (см. рис. 6).  Рис. 6. Cенсорная клавиатура будущего Безопасность, киберпреступность и кибервойныВ 2012 году доходы киберпреступников превысили доходы от наркотрафика. Ваши идентификаторы (параметры доступа) в социальных сетях и разнообразных форумах будут представлять для кибер преступников ощутимую ценность. Более 1,000 различных типов атак угрожают смартфону или таблетке, если вы с ними работаете. Можно ожидать новую атаку каждый день. Начало января 2012 ознаменовалось серией атак хакеров на ближнем востоке. Сначала хакер 0xOmar из ОАЭ опубликовал данные более 20000 кредитных карт израильтян. 9-го января хакеры взломали сайт зам. министра иностранных дел Израиля, обещавшего найти и наказать 0xOmar. Затем была предпринята атака на сайты авиакомпании El Al и финансовой биржи Тель-Авива. Кроме того была предпринята попытка проникнуть в базу данных одного из крупных банков Израиля. Арабские сетевые партизаны получили поддержку мусульманского проповедника Тарика Ас-Сувейдана, призвавшего начать кибер джихад против Израиля. 10-го января последовал ответ израильских хакеров. Сначала хакер под именем 0xOmer опубликовал данные сотен клиентов интернет-магазинов в Саудовской Аравии. Затем хакер с именем Ганнибал 17-го января опубликовал данные 30000 (или даже 100000) арабских пользователей социальной сети Facebook. Тогда же хакеры заявили, что им удалось нарушить работу саудовской фондовой биржи и биржи ценных бумаг Абу Даби.В армии Израиля сформирована группа в 300 хакеров. Но осознание губительности эскалации взаимных атак привело к тому, что в настоящее время они прекращены. Сетевая безопасность находится в состоянии близком к хаосу. После того как поставщики годами продавали точечные решения, закрывающие отдельные проблемы, но не гарантирующие безопасности, а атакеры имели практически полную свободу, нечего удивляться тому, что они преуспели. От многих атак просто нечем защититься. Последние полтора года постепенно возникло понимание проблемы. Стало ясно, что нужны стандарты для безопасности, а предлагаемые решения должны быть масштабируемыми. Ожидаемый прирост инвестиций в компьютерную безопасность составляет 9,6%. Современные антивирусные системы детектируют только 24% всех видов malware. В 2012 многие (75%) компании планируют перевод службы электронной почты в облако. В последние 10 лет многообразие вредоносных кодов увеличивалось на 50% ежегодно. На 2012 год 53% компаний рассматривают надежность и безопасность сети более важными свойствами, чем производительность или адаптивность. В докладе 2012 WEB Security Report (Blue Coat) сообщается об увеличении числа вредоносных сайтов на 240%, в среднем любая организация сталкивается с 5000 новыми угрозами каждый месяц. Компания считает, что пришло время унификации и стандартизации средств противодействия сетевым атакам и защиты данных.  Рис. 7. Взаимосвязи и мотивация хактивизма (хакерства) 2009-2013гг Формируются стабильные кибер-армии. Например, Iranian Cyber Army, Pakistan Cyber Army, ChinaHonker group и т.д. Создаются такие группы в Палестине, Северной и Южной Кореях и некоторых других государствах. Во многих государствах в 2012 году продолжится разработка новых видов кибер-оружия и средств противодействия. Понятно, что страны с продвинутой ИТ инфраструктурой более уязвимы. В США в июле 2011 создан “Department of Defense Strategy for Operating in Cyberspace”. Начата разработка доктрины кибер-безопасности. В докладе "Internet Enemies Report 2012" названы страны с жесткой цензурой Интернет. Это Бахрейн, Беларусь, Бирма, Китай, Куба, Иран, Северная Корея, Саудовская Аравия, Сирия, Туркменистан, Узбекистан, Вьетнам. Претензии имеются к свободе Интернет в Австралии, Египте, Эритрее, Франции, Индии, Казахстане, Малайзии, России, Южной Корее, Шри Лаке, Тайланде, Тунисе, Турции, Объединенных Арабских Эмиратах. В Канаде одобрен репрессивный закон для Интернет под предлогом борьбы с педофилией. Благодаря полиморфности детектируется только 24% всех вредоносных кодов, что облегчает APT-атаки. Это обстоятельство понижает эффективность IDS/IPS-защиты. В день появляется 50000 новых сигнатур в дополнение к 6-20 млн. уже известных. На рис. 8 показано число дней, необходимых для выявления атаки, для семи разновидностей атак.  Рис. 8. Число дней, необходимых для выявления атаки, для семи разновидностей атак Гари Дэвис (Gary Davis) из фирмы McAfee привел пример, когда система водоснабжения Южной Калифорнии наняла хакера проверить надежность ее сети управления. Хакер за час добился доступа и полного контроля над системой и осуществил добавление оговоренных химических веществ в воду. Это показывает, насколько уязвимы современные системы управления. Возможно, столь критические для жизни системы не должны иметь доступа через Интернет. Администрация Обамы поставило своею целью увеличить число федеральных сотрудников, работающих дистанционно, с 150,000 в 2011г до 500,000 в 2014г. Прогнозируется, что к 2014 году китайский язык будет доминировать в Интернет.

Будущие разработки

При открытии олимпиады в Лондоне в числе почетных гостей сразу после королевы Англии был назван лорд Тим Бернерс Ли – создатель WEB-технологий, лорда он получил за разработку технологии WWW. Эти технологии оказали большее влияние на динамику развития человеческой цивилизации, чем многие нобелевские работы. | ||||||||||||||||||||||