| ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

|

| ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

|

| ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

|

| ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

Новые подходы и решения в сфере сетевой безопасности 1. Общая характеристика проблемыЧисло официально зарегистрированных в мире сетевых инцидентов различного рода возрастает экспоненциально, о чем можно судить по рис. 1. (см. http://www.cert.org/stats/). Этот рост совпадает с ростом числа узлов в Интернет. Применение сетей расширяется со скоростью 20% в месяц. Внешний трафик мультинациональных организаций увеличивается со скоростью 30% в год, см. также (www.cuviello.com/_potrfolio/_semaphore). Число зарегистрированных попыток нелегального проникновения в информационные системы растет экспоненциально, достигнув темпа прироста 60% в год. Но нужно принимать во внимание, что существенная часть таких попыток остается незамеченной или незарегистрированной. Адекватны этому и темпы роста расходов крупных фирм на средства и системы информационной безопасности. Атаки можно поделить на классы:

К первому классу относятся и атаки типа SMURF, ICMP flood и TCP SYN flood. ICMP flood может использовать эффект усиления на локальных широковещательных адресах. Здесь следует заметить, что для аналогичных целей хакеры могут использовать протоколы TCP или UDP (например, порт 7). Разнообразие угроз, подстерегающих пользователя, работающего в сети, огромно. Если число хакеров рано или поздно достигнет насыщения, то разнообразие атак будет нарастать, в частности из-за возможности полиморфизма (как это имеет место в случае сетевых вирусов – модификация сигнатуры без изменения сущности атаки). На рис. 2. сделана попытка составить классификацию существующих угроз (схему нельзя рассматривать исчерпывающей).

Рис. 1. Распределение числа официально зарегистрированных сетевых инцидентов по годам.

Рис. 2. Схема классификации угроз Классификация такого рода всегда условна. Так сетевой червь Code Red после инфицирования десятков и сотен тысяч узлов, может инициировать синхронную попытку доступа к одной и той же WEB-странице, осуществляя по отношении ней DoS-атаку. Для того чтобы писать и эффективно поддерживать программы распознавания атак, надо знать и учитывать распределение атак по сигнатурам, по времени суток (перечень регистрируемых сигнатур может меняться для дневного и ночного времени), по сложности распознавания и методам противодействия. Вычислительные ресурсы ЭВМ-регистратора всегда будут критическим параметром. По этой причине вряд ли когда-либо можно будет позволить мониторировать все известные виды атак. Да и необходимость этого не очевидна (вряд ли сейчас нужно контролировать атаки на ОС типа DOS). В таблице 1 представлено распределение атак по определенным классам. Исходные данные брались из базы данных BlackIce Defender. Таблица 1.

Важным фактором является актуальность базы данных сигнатур, кроме того, наличие сигнатуры в базе данных не означает присутствия этого типа атак во входящем трафике. Некоторые сигнатуры “выходят из моды” быстро и навсегда. Атаки, связанные с рассылкой вирусов, червей, кроликов, троянских коней требуют для достижения цели сотрудничества со стороны жертвы (используется алчность, любопытство или беспечность). Проще всего контролировать атаки, которые реализуются одним пакетом, а характерные признаки атаки находятся в его заголовке. Но такие атаки редко остаются актуальными долго – быстро разрабатываются средства противодействия. Практическое значение для конкретного сервера или сети играет реальное распределение атак по сигнатурам на входе системы (сервера или сети). Сигнатуры, распознаваемые по заголовку пакета, составляют несколько более 15% (здесь учтены манипуляции с заголовками SNMP, включая community, а также фальсификации DNS-заголовков). Заметный процент составляют атаки, рассчитывающие достичь эффекта путем переполнения буфера (входного буфера приложения, пароля, имен и т.д.) или журнального файла, это составляет – 11.3%. Данные разновидности атак можно отнести к DoS-классу. Некоторые сигнатуры, требуют анализа не только входящего, но и исходящего трафика (например, шторм неспровоцированных откликов), что существенно усложняет алгоритм распознавания (смотри комментарии к рис. 3). Атаки на CGI сопряжены с генерацией нестандартных строк URL и параметров (6.5%), некоторые из них также работают в расчете на переполнение буфера параметров. Атаки протоколов SMTP, IMAP, POP3 и NNTP (7.8%) сопряжены с манипуляциями при обмене сообщениями и фальсификациями заголовков. К этому классу атак можно отнести также атаки протокола НТТР (фальсификация методов и заголовков объектов). Атаки FTP, Telnet, Finger, TFTP обычно сопряжены с искажениями команд и их параметров. До какой-то степени эти атаки сходны с атаками на CGI. В раздел “Прочие” попали атаки IDENT, SQL, сетевых печатающих устройств, NFS, SOCKS, SMB, WINS, IIS и т.д.. Атаки сканирования (по IP или номеру порта) растянуты во времени, их можно сделать трудно идентифицируемыми, замедлив темп сканирования и введя рандомизацию перебора, но они не представляют серьезной угрозы, так как всегда есть задержка между сканированием и собственно атакой (есть время подготовиться и отреагировать, например, введя IP-атакера в ACL). Наиболее часто по данным CERT сканируются следующие порты (http://www.cert.org/current/scanning.html):

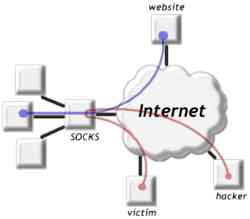

Разновидностью сканирования может являться последовательная посылка разных параметров запросов (варьироваться может как значение параметра, так и его длина). Этот вид атак часто непредсказуем, так как не известно, существует ли значение параметра, представляющее угрозу. Но ясно, что это атака и адрес отправителя следует заносить в DB-атакеров и в ACL. Единого определения сетевой атаки не существует, и это не удивительно. Существуют сигнатуры, назначение которых не вызывает сомнения (сканирование портов “троянских коней”, ping of death, tear drop и т.д.). Примерно треть разновидностей атак имеют целью выявление типа ОС, конфигурации и версий установленных приложений. Хотя непосредственно такие попытки угрозы не представляют, но это может быть разведкой перед реальной атакой. Но более половины сигнатур атак столь однозначно оценить нельзя. Рассмотрим попытку установления соединения с портом 22 (SSH). Если это вычислительный сервер какого-то европейского научного центра, то интерпретировать попытку такого соединения, как атаку вряд ли возможно, если только эта не попытка подбора пароля. Клиенты такого центра разбросаны по всему миру, постоянно перемещаются (входят в систему с разных IP-адресов) и отделить их от злокозненных хакеров практически невозможно (обычно такая идентификация делается на уровне аутентификации или сертификации). Если же это рабочая станция, не допускающая удаленного подключения, то это, скорее всего атака, особенно если такая попытка повторяется. Таким образом, одна и та же сигнатура в одних случаях может рассматриваться как атака, а в другом – как нормальное событие. Многое зависит от рабочей ОС, ее версии, набора установленных приложений (Apache, DBI/DBD, BIND, SendMail и пр.). Именно это обстоятельство делает необходимым введения языков описания правил отбора и сортировки событий. С помощью этих правил администратор, знающий реальную конфигурацию системы, может сформулировать принципы выделения событий, сопряженных с сетевыми атаками. Это означает, что не существует и не может существовать универсальных определений и описаний сигнатур атак. Если на ЭВМ установлен почтовый сервер, то попытка установить с ним соединение через порт 25 является нормальной ситуацией, но если там такого сервера нет – это атака (или ошибка, если попытка не повторяется многократно). Точно также получение SQL-запроса SELECT для ЭВМ-сервера DB является нормальным, а для рабочей станции – атакой. Это же можно отнести к прокси-серверам и т.д. и т.д. Огромное число атак WEB-серверов осуществляется путем посылки нестандартных параметров запроса. Но как определить, какие параметры являются стандартными? Можно считать нестандартными параметры, содержащие непечатные символы, но этим дело не ограничивается. Здесь также мы сталкиваемся с ситуацией, когда одни и те же параметры являются нормальными для одного сервера и ненормальными (и, следовательно, указывают на факт атаки) для другого. Отсюда следует, что определить, является ли данная сигнатура атакой, можно лишь, получив подробное описание конфигурации системы объекта атаки, перечня допустимых запросов и их параметров. Существующие базы данных сигнатур атак обобщают опыт регистрации атак в прошлом. По большей части эти атаки для новых систем угрозы уже не представляют (на них может попасться клиент, имеющий устаревшую версию ОС или приложения). Особый класс сигнатур представляют DoS-атаки. Их многообразие растет. Следует иметь в виду, что такие атаки могут быть частью процедуры вторжения. Но их роднит друг с другом только поглощение ресурсов атакуемого, механизмы же реализации различны. Такими ресурсами могут быть: полоса внешнего канала, объем памяти ЭВМ или буферов, объемы виртуальной памяти и т.д. К этой разновидности относятся SYN и ACK штормы, различные широковещательные запросы, ICMP-запросы по широковещательным адресам. Обычно атакер старается скрыть свой IP-адрес путем его подмены (часто это является частью схемы атаки). Атакер стремится получить усиления трафика на стороне атакуемого (конечное значение трафика больше потока, посылаемого атакером). Примером такого усиления может служить запросы ресурсов DNS, когда пакет запроса имеет объем во много раз меньше, чем объем отклика (IP-адрес отправителя равен адресу атакуемого). Такая схема атаки эффективна, если сочетается с фальсификацией адреса отправителя. Учитывая все вышесказанное, не следует стремиться создавать универсальные методы распознавания, нужно разрабатывать легко адаптируемые методы. SNORT, например, реализует именно такую модель. Хорошо сконфигурированная система SNORT должна регистрировать не все известные сигнатуры, а те, которые представляют потенциальную угрозу для конкретного сервера или субсети. По этой причине база данных сигнатур, а также набор правил для отбора случаев атак должны формироваться индивидуально для каждого сервера, для каждой субсети (в пределах субсети должны быть записаны индивидуальные правила для каждой ЭВМ). Это не исключает создание программ, которые позволят унифицировать процедуру конфигурирования системы регистрации атак и противодействия им. Крайне привлекательным представляется создание универсальных систем распознавания атак, пригодных в том числе и для еще не реализованных атак (регистрация аномалий). Такие системы распознавания базируются на выявлении статистически значимого отклонения определенных параметров системы от нормы. Но самые эффективные атаки используют дефекты программного обеспечения атакуемой ЭВМ. Можно ли угадать, какая еще ошибка данного программного обеспечения может быть использована атакером?/p> Хакеры сначала испытывают различные средства локально (вне Интернет) и только добившись успеха (найдя реальную уязвимость конкретной ОС или приложения) переносят свою “работу” в Интернет. Поэтому для обеспечения безопасности центр тяжести разработок следует перенести на сертификацию и создание средств контроля безопасности используемых ОС и приложений. Все эти обстоятельства делают крайне важными подходы, использующие выявление аномалий в потоке пакетов, в поведении сети или ЭВМ. Мало зарегистрировать атаку, надо определить и корректно интерпретировать IP-адрес, откуда эта атака исходит. Чаще всего, имея IP-адрес достаточно легко отследить путь атаки, например, посредством Trace Route. Полезным может оказаться утилита NSLookup, а также служба Whois, которая позволяет определить сервис-провайдера атакера и его географическое положение. Анализ потока атак показывает, что менее 40% атак осуществляется с адресов, официально зарегистрированных и имеющих имя. Планируя действия против атакера, следует также учитывать, что в половине случаев (если не больше) атака предпринимается с ЭВМ-жертвы, взломанной ранее. Существует класс атак с фальсификацией адреса отправителя, когда задачу локализации атакера решить затруднительно. Два примера такого типа атак описаны на рис. 3 и 4. Атака через прокси (например, при наличии загруженной в ЭВМ SOCKS программы WinGate) представлена на рис. 3.

Рис. 3. Здесь атакер (hacker на рисунке) использует прокси-сервер, через который связаны с Интернет ЭВМ на левой части рисунка, для атаки машины (victim). При этом для атакуемой машины будет казаться, что ее атакует ЭВМ SOCKS. Особенностью этого класса атаки является то, что атакер может находиться где угодно в Интернет. Но в случае жалобы со стороны ЭВМ-жертвы его положение может быть легко локализовано.

Рис. 4. На рис. 4 показана схема атаки с зеркалированием пакетов в маршрутизаторе R. Маршрутизатор R сконфигурирован так, чтобы копии пакетов, следующих из ЭВМ А в ЭВМ В, попадали в машину Х (ЭВМ атакера). В данной схеме атакер должен договориться с администратором R (если это не он сам), так как нужна специфическая конфигурация маршрутизатора. Но он может выйти из положения, сформировав на своей ЭВМ ложный маршрутизатор, поддерживающий протокол внешней маршрутизации BGP. Если в данной части Интернет аутентификация BGP-агентов соседями не производится, он легко достигнет своей цели. Такая схема позволяет Х атаковать А, создавая впечатление, что ее атакует ЭВМ В. Для ЭВМ В будет иметь место эффект шторма неспровоцированных откликов со стороны ЭВМ А (если для атаки использован протокол ТСР) Для распознавания сигнатуры атаки в ЭВМ В нужно регистрировать входящие пакеты с адресом А и флагом ACK, проверяя в то же время факт, что ЭВМ В не посылала А никаких пакетов. Данная схема атак (с фальсификацией адреса отправителя) пригодна также и для относительно безопасной рассылки SPAM. Несколько слов о методах противодействия. Большинство наиболее серьезных атак предполагают две фазы:

В этом случае, если зафиксирована активность первой фазы, не дожидаясь второй – надо перекрыть доступ с выявленного IP-адреса (хотя это и не гарантирует безопасности, так как хакер может варьировать свой IP-адрес), и, если возможно, перекрыть доступ по используемому хакером порту. Существует несколько классов атак реального времени (посылка одного или нескольких пакетов блокирует работу ЭВМ), это большинство DoS-атак и некоторое число атак-хулиганств, использующих обнаруженные ошибки программ, например, ICMP-пинг пакетом, длина которого проставлена равной 65536 байт, хотя его реальная длина во много раз меньше, атака типа Teardrop атаки с неверной фрагментацией пакетов, или некорректными заголовками и т.д. Для противодействия этим атакам нет универсальных средств, в одном случае это конфигурирование входного шлюза (маршрутизатора), в другом – своевременное обновление версии ОС или драйверов (например, баз данных). Но большинство известных атак такого типа уже не представляют опасности, так как найдены средства их нейтрализации. Не следует, впрочем, расслабляться, могут быть найдены новые уязвимости такого рода. Следует относиться к этим атакам достаточно серьезно, так как они могут являться частью сценария вторжения (например, DoS атаки часто используются для перехвата ТСР-соединения). Здесь уместно отметить достаточно типичную ситуацию. Изобретение или обнаружение хакером уязвимости, регистрация этого факта жертвами и разработка средств противодействия отстоят друг от друга на месяцы. Это временное окно представляет наибольшую опасность. Именно в такой ситуации IDS, регистрирующая аномалии может оказаться наиболее эффективной. Оптимальным решением для эффективной системы IDS является сочетание сигнатурного анализа и поиска аномалий, например, с привлечением техники нечеткой логики (Fuzzy Logic). Безопасность - комплексное понятие, это и ограничение нежелательного доступа, и сохранность информации, и живучесть самой сети. Актуальность проблемы подтверждает количество RFC-документов, опубликованных за последнее время [1-14, 18] по данной тематике (см. библиографию в конце данного раздела). При создании протоколов Интернет в начале 80-х годов авторы мало думали о безопасности. Предполагалось, что пользоваться сетью будут исключительно ответственные и добропорядочные люди. Один из известных методов атак базируется на IP-опции “маршрутизации отправителя” (source routing). ЭВМ инициатор обмена может специфицировать маршрут, которым получатель должен воспользоваться при пересылке отклика. Маршрут может быть специфицирован так, чтобы он проходил через узел, контролируемый хакером. Эта, достаточно простая методика атаки, в настоящее время неэффективна, так как большинство маршрутизаторов сконфигурированы так, чтобы отфильтровывать пакеты с маршрутизацией отправителя. Интересные возможности предоставляет вариант, когда хакер вставляет свою машину на пути обмена двух других узлов (hijacking). Обычные методы атак (типа spoofing) могут не привести к успеху из-за необходимости идентификации. В данном методе хакер позволяет завершиться установлению связи и аутентификации и только после этого перехватывает контроль над виртуальным каналом. Этот способ использует механизм “десинхронизации” tcp-соединения. Когда порядковый номер (ISN) полученного пакета не совпадает с ожидаемым значением, соединение считается десинхронизованным. Полученный пакет в зависимости от его номера будет выброшен или буферизован (если он находится в пределах окна). Таким образом, если узлы, участвующие в обмене сильно десинхронизованы, приходящие к ним пакеты будут отбрасываться. Хакер в этом случае может вводить пакеты с корректными порядковыми номерами. Разумеется, это совсем просто, если машина хакера является транзитной, что позволяет ей “портить” или удалять нормальные пакеты и подменять их своими. Атака же возможна и в случае, когда машина хакера находится где угодно. В этом случае “отброшенные” пакеты могут вызвать посылку ACK, которые содержат ожидаемое значение порядкового номера пакета, но и они будут отвергнуты из-за неверного их номера и т.д.. При реализации этой схемы пересылается большое число “лишних” пакетов ACK. Количество их будет сколь угодно велико, по этой причине данная ситуация называется “штормом ACK’. Обмен уведомлениями (ACK) о неверных ISN будет продолжаться до тех пор, пока один из таких пакетов не будет потерян. Механизм обмена IP-дейтограммами устроен так, что вероятность потери тем выше, чем больше пакетов передается, т.е. процесс саморегулируется. Тем не менее, высокая интенсивность потока сегментов ACK может говорить об атаке. В норме процент сегментов ACK от общего потока TCP составляет 30-45%. Одним из наиболее эффективных методов обнаружения таких атак помимо процента сегментов ACK является сравнение потоков ACK для сервера и клиента. Полной гарантией безопасности в такой ситуации может стать только шифрование на прикладном уровне, например по схеме kerberos. В случае использования почты хороший результат может дать электронная подпись (например, PGP). Определенные услуги хакеру может оказать внутренний протокол маршрутизации rip. Этот протокол служит для рассылки информации о маршрутах в локальной сети и не требует контроля доступа, что всегда благоприятствует злоумышленникам. Хакер может разослать маршрутную информацию, которая убедит окружающие узлы в том, что наикратчайший путь во внешний мир проходит через ЭВМ хакера Х. Тогда все пакеты, адресованные за пределы локальной сети, будут сначала попадать в ЭВМ Х. Протокол управляющих сообщений ICMP носит вспомогательный характер (вспомним популярную утилиту ping, использующую этот протокол). Пакеты ICMP также не требуют проверки доступа (именно благодаря этому протокол пригоден для работы в масштабах Интернет). По одной этой причине протокол привлекателен для хакеров. Известны случаи, когда с его помощью люди с разных континентов бесплатно обменивались сообщениями. Пригоден протокол и для блокировки обслуживания. Для блокировки обслуживания используются icmp-сообщения “time exceeded” (превышено время) или “destination unreachable” (адресат недоступен). Первое сообщение означает, что предел, указанный в поле TTL заголовка пакета превышен. Такое может произойти из-за зацикливания пакетов или, когда адресат расположен очень далеко. Сообщение “destination unreachable” имеет несколько значений. Но все они означают, что нет способа благополучно доставить пакет адресату. Оба сообщения вынуждают адресата немедленно прервать соединение. Для реализации своих коварных планов хакеру достаточно послать одно из этих сообщений одному или обоим участникам обмена. Протокол ICMP может использоваться и для перехвата пакетов. ICMP-сообщение “redirect” обычно используется внешними портами (gateway) сети в случаях, когда какая-то ЭВМ по ошибке полагает, что адресат находится вне локальной сети и направляет пакеты, адресованные ему, через внешний порт. Хакер может послать ICMP-сообщение “redirect” и вынудить другую ЭВМ посылать пакеты через узел, указанный хакером. У данного метода (также как и предыдущего с использованием RIP) имеется определенное ограничение – хакер и жертва должны находиться в пределах общей локальной сети. Ещё одним объектом атак может стать DNS (Domain Name Service) локальной сети. Например, администратор узла durak.dura.com может принять решение разрешить только местные соединения. Это может быть специфицировано с помощью записи “allow *.dura.com”, а не обязательно через указание IP-адресов. Тем более, что в сети может использоваться большое число блоков IP-адресов. Когда соединение установлено ЭВМ durak обращается к DNS для того, чтобы преобразовать IP-адрес отправителя в имя, которое затем служит для проверки условия, заданного администратором. Если хакер имеет доступ к местному DNS-серверу, он может заставить DNS откликаться на его IP-адрес любым именем ЭВМ или домена. Зная об установленных администратором ограничениях, хакер может сделать так, что на запрос с его IP-адресом DNS будет откликаться именем “trustme.dura.com” (что удовлетворяет установленному ограничению). Такая атака может быть легко предотвращена путем повторного DNS-запроса с именем ЭВМ, присланным при первом запросе. Если IP-адрес, полученный при втором запросе, не совпадет с использованным в качестве параметра в первом, это означает, что DNS подверглась атаке. Для атаки DNS извне достаточно узнать номер используемого UDP порта и ISN. Задача упрощается в тех случаях, когда начальным значением ISN является нуль. Номер же используемого в данный момент UDP-порта при определенном везении можно найти путем подбора, ведь здесь нет никакой аутентификации или ограничений на число попыток. DNS один из самых привлекательных объектов для атак, так как через посредство AXFR-запросов можно получить информацию об узлах, которые используют определенные версии ОС с известными слабостями, упрощающими вторжение. Точкой уязвимости могут быть загружаемые через сеть рабочие станции или Х-терминалы. Процедура загрузки предполагает использование протоколов RARP, TFTP и BOOTP. Все они практически не имеют сколько-нибудь серьезной защиты. Наиболее уязвим протокол RARP. Здесь желательно позаботиться о том, чтобы номер порта UDP выбирался ЭВМ, осуществляющей загрузку случайным образом. В противном случае хакер может легко перехватить процедуру обмена и загрузить нужную ему конфигурацию программного обеспечения, обеспечив себе широкие ворота для проникновения. BOOTP предлагает дополнительные возможности защиты в виде 4-байтного случайного кода идентификатора процедуры (transaction ID). Это заметно мешает хакеру прервать процедуру и инициировать новую сессию загрузки (rebooting). Должны быть предприняты все меры, чтобы начатая процедура загрузки была своевременно завершена. Пребывание системы в промежуточном состоянии заметно облегчает разнообразные атаки. Но даже Firewall не может предотвратить атак со стороны хакеров, работающих внутри локальной сети. Здесь к их услугам огромный арсенал. Это, прежде всего, использование сетевого интерфейса для приема всех пакетов, следующих по сегменту (6-ой режим работы интерфейса), а также программные продукты типа tcpdump, sniffer или Etherfind. Такой режим легко позволяет перехватывать незашифрованные пароли, определять используемые номера портов или ISN (при этом хакер остается невидимым). К счастью такой комфорт для хакера предоставляется в пределах его логического сегмента, что стимулирует, использование мостов, переключателей и локальных маршрутизаторов, которые ограничивают зону, где хакер может осуществлять перехваты. По этой же причине рекомендуется авторизованным администраторам работать с консоли, а не c удаленного терминала. Еще одним инструментом взлома может оказаться протокол ARP. Хакер может послать большое число широковещательных запросов, содержащих несуществующий IP-адрес. ЭВМ при получении такого запроса должна его обработать и может попытаться его переадресовать какому-то серверу. Всё это уже само по себе нежелательно, так как порождает большой паразитный трафик. Помимо этого хакер может попытаться послать широковещательный отклик, сообщая свой MAC-адрес в качестве адреса места назначения. Это может при определенных условиях предоставить возможность перехвата трафика между ЭВМ, пославшей первичный запрос, и истинным узлом назначения. Таким образом, постоянный мониторинг широковещательных запросов следует считать одной из составных частей системы безопасности локальной сети (см. также Robert T. Morris, A Weakness in the 4.2bsd Unix TCP/IP Software, Computer Science Technical Report N 117, AT&T Bell laboratories), тем более что такой мониторинг не порождает дополнительного трафика. Следует учитывать, что в случае предоставлении сервером нескольких услуг сложность обеспечения безопасности может расти экспоненциально. Фильтрующие маршрутизаторы для поддержания новых протоколов должны быть модифицированы. Некоторые протоколы в действительности трудно фильтровать безопасным образом (например, услуги RPC и UDP), таким образом, предоставляя больше окон уязвимости внутренней сети. Услуги, предоставляемые на той же машине, могут взаимодействовать катастрофическим образом. Например, разрешение анонимного FTP на некоторой машине, которая выполняет функцию WWW-сервера, может позволить атакеру записать в область анонимного FTP некоторый файл, после чего запустить его посредством HTTP-сервера. Определенного успеха в деле повышения защиты сети можно добиться, используя ограничения допуска. Маршрутизаторы и ЭВМ, имеющие контроль доступа, сверяют адрес отправителя запроса со списком доступа. Если адрес содержится в разрешительном списке, доступ реализуется, в противном случае запрос отвергается. Повторные попытки доступа с адресов, не содержащихся в разрешительном списке, следует рассматривать как атаки. Странная активность в системе в необычное время суток, в необычные дни или с неизвестного удаленного терминала должна вызывать пристальное внимание. Реальное число различных сигнатур атак перевалило за 2000. Дополнительные данные можно найти на сервере http://book.itep.ru/6/intrusion.htm. На сервере http://attack.rasnet.ru (см. рис. 5) можно увидеть результат регистрации атак по сигнатурам с помощью обработки файла alert.ids системы SNORT. Это ограниченная выборка, характер которой определяется используемыми правилами отбора. Но это дает хороший инструментарий администратору, ответственному за сетевую безопасность. Из полученных распределений видно, из каких IP чаще всего производятся атаки, по каким портам, в какое время суток, с привлечением каких схем (сигнатур) и с какими длинами пакетов и TTL (важно для выявления DoS-атак).

Рис. 5. Приведенные ниже распределения относятся к крайне ограниченному набору правил, использованных для тестирования. Этот набор правил и отражает распределение атак по странам мира, автоматически отображаемое на карте.

Рис. 6.

Рис. 7. Результат работы монитора атак на основе SNORT Если в распределении по длине окажется много атак с длинами кадров 0x40-0x60, это может свидетельствовать о DoS-атаке. Таким образом, можно использовать выдачу информации об одних атаках для косвенных получения данных, например, о попытках DoS атак. Следует иметь в виду, что немалая угроза исходит от загрузки не сертифицированного программного обеспечения, которое может содержать троянские кони, вирусы, люки и пр. После загрузки такие продукты могут представлять опасность не только для ЭВМ, где они находятся, но и для всего сетевого окружения! Ссылки RFC-1108 U.S. Department of Defense Security Options for the Internet Protocol, S. Kent, 1991. RFC-1244 Site Security Handbook, P.Holbrook, J.Reynolds, 1991.. RFC-1281 Guidelines for the Secure Operations of the Internet, R.Pethia, S.Crocket and B.Frazer, 1991. RFC-1507 DASS - Distributed Authentication Security Service, C. Kaufman, 1993. RFC-1508 Generic Security Service Application Program Interface, J. Linn, 1993 RFC-1510 The Kerberos Network Authentication Service (V5), J. Kohl, B. Numan, 1993. RFC-1535 A Security Problem and Proposed Correction With Widely Deployed DNS Software, E. Gavron, 1993. RFC-1675 Security Concerns for IPng, S. Bellovin, 1994. RFC-1750 Randomness Recommendations for Security, D. Eastlake, S. Crocker, J. Schiller, 1994. RFC-1824 The Exponential Security System TESS: An Identity-Based Cryptographic Protocol for Authenticated Key-Exchange, (E.I.S.S.-Report 1995/4), H. Danisch, 1995. RFC-1825 Security Architecture for the Internet Protocol, R. Atkinson, 1995. RFC-1827 IP Encapsulating Security Payload (ESP), R. Atkinson, 1995. RFC-1847 Security Multiparts for MIME: Multipart/Signed and Multipart/Encrypted, J. Galvin, S. Crocker, N. Freed, 199. RFC-1858 Security Considerations for IP Fragment Filtering, G. Ziemba, D. Reed, P. Traina, 1995. RFC-1579 Firewall-Friendly FTP, S. Bellovin, AT&T Bell Laboratories, February 1994. Серверы по проблемам безопасности LINUXПо материалам книги Дэвида Бэндла “Защита и безопасность в сетях LINUX”, Питер, 2002. Наиболее полезными серверами по проблемам безопасности являются в данный момент серверы: http://www.linuxberg.com/, http://freshmeat.net/ http://www.securityfocus.com/infocus/1216, http://user-mode-linux.sourceforge.net/ Информацию об атаках и различных средствах противодействия читатель может найти на в: http://www.cert.org/reports/dsit_workshop-final.html Существует много средств для детектирования DDoS (Distributed denial-of-service). Каждое из этих средств имеет свои слабости, и ни одно не является универсальным решением. Некоторые из них можно найти: http://www.fbi.gov/nipc/trinoo.htm Архив средств для детектирования DDoS атак можно найти по адресу http://packetstorm.securify.com/distributed/ CERT/CC публикует справочные материалы и другие документы по данной проблематике, например http://www.cert.org/advisories/CA-2000-01.html | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||