| ||

|

|

|

|

|

|

|

|

|

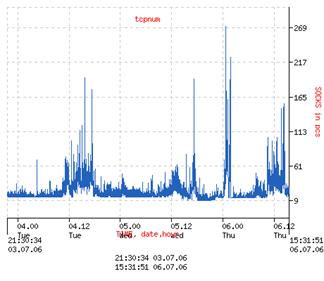

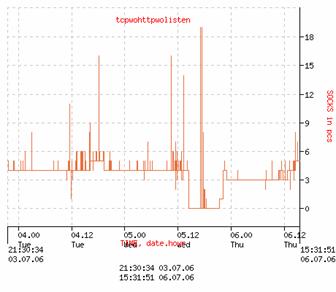

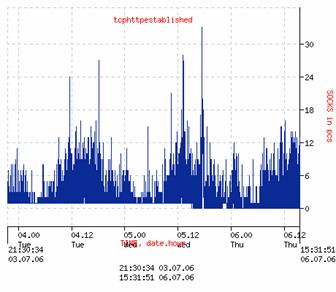

WEB-сервер под управлением ОС Linux. Статистика работы. Детектирование атак.Гуркин Ю.Н. (ИТЭФ), Семенов Ю.А. (ИТЭФ/МФТИ) В статье освещен круг вопросов, связанных с задачей мониторинга состояния системы, с целью выявления аномальных состояний и обеспечения безопасности веб-серверов. В данной статье рассматриваются параметры, характеризующие работу реально функционирующего веб-сервера http://saturn.itep.ru Рассматриваемые параметры включают информацию о tcp и udp сокетах, отдельно рассматриваются сокеты в состоянии прослушивания, сокеты, работающие по протоколу udp, и сокеты, относящиеся к работе веб-сервера. Рассматриваются также ресурсы памяти и процессора, потребляемые системой и приложениями. Анализ собранных данных позволяет сделать выводы о статистически типичном для сервера поведении и отклонениях, связанных с возможными атаками. Сбор данных, анализ и визуализация проводятся в реальном времени с помощью специально созданной автором программы. Программное обеспечение включает в себя веб-сервер Apache 2.0.40, операционная система Linux RedHat. Сбор, анализ и визуализация параметров осуществлены с помощью программы автора данной статьи «Sec-Viewer». В качестве источника исходных данных о системе, передаваемых в программу анализа, используются встроенные системные утилиты netstat и ps. Утилиты netstat и ps выбраны в качестве источника информации по причине того, что они позволяют получить данные о ресурсах потребляемых сервером и о статистике взаимодействия сервера с пользователями.. Ниже приведены результаты измерения временных зависимостей анализируемых параметров. На рис. 1 показана временная зависимость количество сокетов, использующих протокол TCP.  Рис. 1. На графике видны резкие увеличения количества tcp-сокетов (например скачок от среднего уровня в 20 сокетов до 269) в отдельные моменты времени, что может свидетельствовать о попытке сканирования портов, «разведке» версии операционной системы или инсталлированных компонент, а также о возможной DoS атаке. На рис. 2 представлена временная зависимость количества TCP сокетов, кроме управляемых демоном httpd и кроме служб не находящихся в состоянии Listen. На графике видно, что их количество не статично. Это может быть вызвано инсталляцией вредоносных программ, или же это могут быть служебные сокеты, открытываемые демонами sshd, smtpd, службой netbios и др  Рис. 2. На рис. 3 представлены данные по устанавливаемым веб-сервером соединениям.  Рис. 3. Для веб-сервера измерялись общее количество сокетов, открытых демоном httpd и количество соединений имеющих различные состояния time-wait, fin-wait1, fin-wait2, syn-sent.. Измерялись также зависимости числа UDP сокетов и количества сетевых служб, находящихся в состоянии прослушивания, что важно для выявления инсталляции нарушителем вредоносной службы. Работа будет доложена на конференции МФТИ в ноябре 2006 года |

||